Configuration des lecteurs STid utilisant le protocole SSCP pour prévenir les attaques par relais

2024-05-09Dernière mise à jour

Prévenir les attaques par relais sur les lecteurs STid pris en charge en permettant au système de détecter les retards dans les échanges de communication RF entre les cartes et les lecteurs, et de rejeter les demandes d'accès provenant des cartes qui prennent trop de temps à communiquer.

Avant de commencer

- Cette procédure ne s'applique qu'aux lecteurs STid utilisant le protocole SSCP ou SSCP V2 et fonctionnant avec le micrologiciel v21 ou ultérieur.

- Activer la messagerie sécurisée DESFire EV2 :.

À savoir

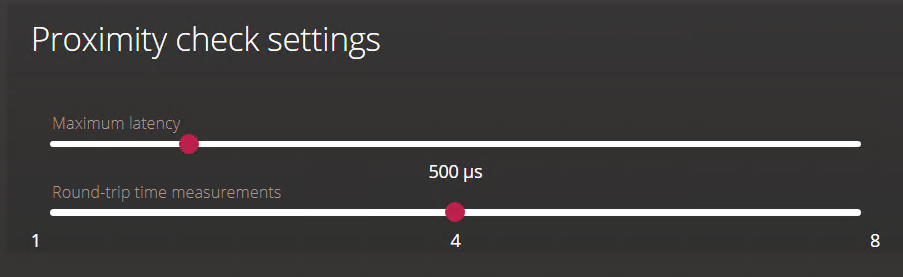

L'activation d'un contrôle de proximité sur les lecteurs STid garantit que seules les demandes d'accès provenant de cartes qui se situent dans une plage horaire configurée sont autorisées.

Procédure

Exemple

Le contrôle de proximité aboutit à l'un des résultats suivants :

- Si le temps calculé pour chacun des quatre échanges est compris dans la latence maximale, la carte réussit le contrôle de proximité. Synergis Cloud Link L'unité accorde ou refuse l'accès en fonction des droits d'accès de la carte, et la porte se déverrouille ou reste verrouillée en conséquence.

- Si au moins l'un des échanges prend plus de temps que la latence maximale, la carte échoue au contrôle de proximité. L'unité Synergis Cloud Link

ne prend pas de décision d'accès et la porte reste verrouillée.REMARQUE :Aucun évènement Accès refusé n'est généré lorsqu'un contrôle de proximité échoue.